Bridging e Switching

Resumo

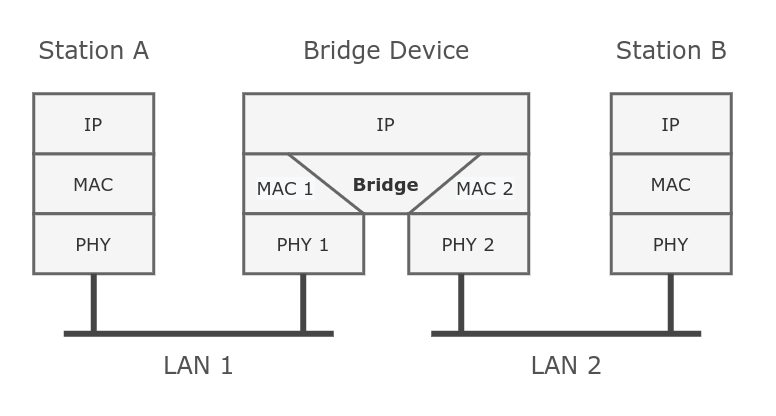

Redes do tipo Ethernet (Ethernet, Ethernet sobre IP, IEEE 802.11 em modo ap-bridge ou bridge, WDS, VLAN) podem ser conectadas usando pontes MAC. O recurso de ponte permite a interconexão de hosts conectados a LANs separadas (usando EoIP, redes distribuídas geograficamente também podem ser interligadas se houver qualquer tipo de interconexão de rede IP entre elas) como se conectados a uma única LAN. Como as pontes são transparentes, elas não aparecem na lista de traceroute e nenhum utilitário pode fazer distinção entre um host trabalhando em uma LAN e um host trabalhando em outra LAN se essas LANs estiverem em ponte (dependendo da maneira como as LANs estão interconectadas, latência e taxa de dados entre hosts podem variar).

Loops de rede podem surgir (intencionalmente ou não) em topologias complexas. Sem nenhum tratamento especial, os loops impediriam o funcionamento normal da rede, pois levariam a uma multiplicação de pacotes do tipo avalanche. Cada ponte executa um algoritmo que calcula como o loop pode ser evitado. (R/M)STP permite que as pontes se comuniquem entre si, para que possam negociar uma topologia sem loop. Todas as outras conexões que alternativas, de outra forma, formariam loops, são colocadas em espera, de modo que, caso a conexão principal falhe, outra conexão possa ser substituída-la.Este algoritmo troca mensagens de configuração (BPDU - Bridge Protocol Data Unit) periodicamente, para que todas as pontes sejam atualizadas com as informações mais recentes sobre alterações em uma topologia de rede. (R/M)STP seleciona uma root bridge que é responsável pela reconfiguração da rede, como bloqueio e abertura de portas em outras pontes. A ponte raiz é a ponte com o ID de ponte mais baixo.

Configuração da interface da ponte

Para combinar várias redes em uma ponte, uma interface de ponte deve ser criada (posteriormente, todas as interfaces desejadas devem ser configuradas como suas portas). Um endereço MAC das portas escravas (secundárias) será atribuído à interface da ponte, o endereço MAC será escolhido automaticamente, dependendo do "número da porta", e poderá mudar após uma reinicialização. Para evitar alterações de endereço MAC indesejados, é recomendável desativar "auto-mac" e especificar manualmente o MAC usando "admin-mac".

Submenu: /interface bridge

| propriedade | Descrição |

|---|---|

| add-dhcp-option82( sim | não ; padrão: não ) | Se deve adicionar informações DHCP Option-82 (Agent Remote ID e Agent Circuit ID) aos pacotes DHCP. Pode ser usado junto com o servidor DHCP compatível com a Opção 82 para atribuir endereços IP e implementar políticas. Esta propriedade só tem efeito quando é definida como . dhcp-snooping yes |

| admin-mac( endereço MAC ; padrão: nenhum ) | Endereço MAC estático da ponte. Esta propriedade só tem efeito quando é definida como . auto-mac no |

| tempo de envelhecimento( tempo ; Padrão: 00:05:00 ) | Por quanto tempo as informações de um host serão mantidas no banco de dados da ponte. |

| arp( desativado | ativado | local-proxy-arp | proxy-arp | somente resposta ; Padrão: ativado ) | Configuração do protocolo de resolução de endereço

|

| arp-timeout( auto | integer ; Padrão: auto ) | Por quanto tempo o registro ARP é mantido na tabela ARP depois que nenhum pacote é recebido do IP. O valor é igual ao valor de em IP/Configurações, o padrão é 30s. auto arp-timeout |

| auto-mac( sim | não ; Padrão: sim ) | Selecione automaticamente um endereço MAC de portas de ponte como um endereço MAC de ponte, o MAC de ponte será escolhido a partir da primeira porta de ponte adicionada. Após a reinicialização de um dispositivo, o MAC da ponte pode mudar dependendo do número da porta. |

| comentário( string ; Padrão: ) | Breve descrição da interface. |

| dhcp-snooping( sim | não ; Padrão: não ) | Habilita ou desabilita o DHCP Snooping na ponte. |

| desativado( sim | não ; padrão: não ) | Altera se a ponte está desabilitada. |

| tipo éter( 0x9100 | 0x8100 | 0x88a8 ; Padrão: 0x8100 ) | Altera o EtherType, que será usado para determinar se um pacote possui uma tag VLAN. Os pacotes que possuem um EtherType correspondente são considerados como pacotes marcados. Esta propriedade só tem efeito quando é definida como . vlan-filtering yes |

| avanço rápido( sim | não ; Padrão: sim ) | Caso especial e mais rápido de Fast Path que funciona apenas em pontes com 2 interfaces (habilitado por padrão apenas para novas pontes). Mais detalhes podem ser encontrados na seção Fast Forward . |

| atraso de encaminhamento( tempo ; Padrão: 00:00:15 ) | O tempo gasto durante a fase de inicialização da interface da ponte (ou seja, após a inicialização do roteador ou ativação da interface) no estado de escuta/aprendizagem antes que a ponte comece a funcionar normalmente. |

| tipos de quadro( admit-all | admit-only-untagged-and-priority-tagged | admit-only-vlan-tagged ; Padrão: admit-all ) | Especifica os tipos de quadro permitidos em uma porta de ponte. Esta propriedade só tem efeito quando é definida como . vlan-filtering yes |

| igmp-snooping( sim | não ; Padrão: não ) | Habilita grupo multicast e aprendizado de porta para evitar que o tráfego multicast inunde todas as interfaces em uma ponte. |

| versão igmp( 2 | 3 ; Padrão: 2 ) | Selecionado a versão IGMP na qual as consultas de associação IGMP serão geradas quando a interface de ponte estiver presente como um consultor IGMP. Esta propriedade só tem efeito quando é definida como . igmp-snoopingmulticast-querieryes |

| filtragem de entrada( sim | não ; Padrão: sim ) | Ativa ou desativa a filtragem de entrada de VLAN, que verifica se a porta de entrada é membro do ID de VLAN recebido na tabela de VLAN da ponte. Por padrão, como VLANs que não existem na tabela VLAN da ponte são descartadas antes de serem enviadas (saída), mas esta propriedade permite descartar os pacotes quando são recebidos (entrada). Deve ser usado para especificar se o tráfego de entrada deve ser marcado ou desmarcado. Esta propriedade só tem efeito quando é definida como . A configuração é habilitada por padrão desde RouterOS v7. frame-types vlan-filtering yes |

| l2mtu( somente leitura ; Padrão:) | L2MTU indica o tamanho máximo do quadro sem cabeçalho MAC que pode ser enviado por esta interface. O valor L2MTU será definido automaticamente pela ponte e usará o menor valor L2MTU de qualquer porta de ponte associada. Este valor não pode ser alterado manualmente. |

| intervalo do último membro( tempo ; Padrão: 1s ) | Quando o último cliente na porta da ponte cancelar a assinatura de um grupo multicast e a ponte estiver presente como um indagador ativo, a ponte enviará uma consulta IGMP/MLD específica do grupo, para garantir que nenhum outro cliente ainda esteja inscrito. A configuração altera o tempo de resposta para essas consultas. Caso nenhum relatório de associação seja recebido em um determinado período de tempo ( * ), o grupo multicast é removido do banco de dados multicast (MDB). Se a porta da ponte estiver configurada com fast-leave , o grupo multicast é removido imediatamente sem enviar nenhuma consulta. Esta propriedade só tem efeito quando é definida como . |

| contagem de consultas de último membro( inteiro: 0..4294967295 ; padrão: 2 ) | Muitas vezes deve passar até que a ponte de espionagem IGMP/MLD pare de encaminhar um determinado fluxo multicast. Esta propriedade só tem efeito quando é definida como . last-member-interval igmp-snooping multicast-querier yes |

| saltos máximos( inteiro: 6..40 ; Padrão: 20 ) | Contagem de pontes que o BPDU pode passar em uma rede habilitada para MSTP na mesma região antes que o BPDU seja ignorado. Esta propriedade só tem efeito quando é definida como . protocol-mode mstp |

| max-message-age( tempo: 6s..40s ; Padrão: 00:00:20 ) | Altera o valor Max Age nos pacotes BPDU, que são transmitidos pela root bridge. Uma ponte raiz envia um BPDUs com Max Age definido como valor e um Message Age de 0. Cada ponte sequencial incrementará o Message Age antes de enviar seus BPDUs. Depois que uma ponte recebe um BPDU em que a idade da mensagem é igual ou maior que a idade máxima, o BPDU é ignorado. Esta propriedade só tem efeito quando está configurada para ou .max-message-age protocol-mode stp rstp |

| intervalo de adesão( tempo ; Padrão: 4m20s ) | A quantidade de tempo após a remoção de uma entrada no Multicast Database (MDB) se nenhum relatório de associação IGMP/MLD for recebido em uma porta de ponte. Esta propriedade só tem efeito quando é definida como . igmp-snooping yes |

| versão mld( 1 | 2 ; Padrão: 1 ) | Selecione a versão MLD na qual as consultas de associação MLD serão geradas, quando a interface de ponte estiver presente como um consultor MLD. Esta propriedade só tem efeito quando a ponte possui um endereço IPv6 ativo e está definido como .igmp-snooping multicast-querier yes |

| mtu( inteiro ; Padrão: automático ) | Unidade máxima de transmissão, por padrão, a ponte definirá MTU automaticamente e usará o menor valor de MTU de qualquer porta de ponte associada. O valor de MTU da ponte padrão sem nenhuma porta de ponte adicionada é 1500. O valor de MTU pode ser definido manualmente, mas não pode exceder a ponte L2MTU ou a porta de ponte mais baixa L2MTU. Se uma nova porta de ponte for adicionada com L2MTU que é menor que a Ao adicionar interfaces VLAN na ponte e quando a VLAN estiver usando um MTU maior que o padrão 1500, é recomendável definir manualmente o MTU da ponte. |

| multicast-querier( sim | não ; padrão: não ) | O consultor multicast gera consultas periódicas de associação geral IGMP/MLD a quais todos os dispositivos compatíveis com IGMP/MLD respondem com um relatório de associação IGMP/MLD, geralmente um roteador PIM (multicast) ou proxy IGMP gera essas consultas. Ao usar esta propriedade, você pode criar uma ponte habilitada para espionagem IGMP/MLD para gerar consultas gerais de associação IGMP/MLD. Esta propriedade deve ser usada sempre que não houver nenhum consultor ativo (roteador PIM ou proxy IGMP) em uma rede Layer2. Sem um indagador multicast em uma rede Layer2, o banco de dados multicast (MDB) não está sendo atualizado, as entradas aprendidas expirarão e o snooping IGMP/MLD não funcionará corretamente. Consultas somente de associação geral IGMP/MLD não marcadas são geradas, consultas IGMP são enviadas com endereço de origem IPv4 0.0.0.0, consultas MLD são enviadas com endereço local de link IPv6 da interface de ponte. A ponte não enviará consultas se um indagador IGMP/MLD externo for detectado (consulte os valores de monitoramento e ). Esta propriedade só tem efeito quando é definida como . |

| multicast-router( desativado | permanente | consulta temporária ; Padrão: consulta temporária ) | Uma porta de roteador multicast é uma porta onde um roteador multicast ou consultor está conectado. Nesta porta, serão enviados fluxos multicast não registrados e relatório de associação IGMP/MLD. Essa configuração altera o estado do roteador multicast para uma própria interface de ponte. Essa propriedade pode ser usada para enviar relatório de associação IGMP/MLD para uma interface de ponte para roteamento multicast ou proxy adicional. Esta propriedade só tem efeito quando é definida como . igmp-snooping yes

|

| nome( texto ; Padrão: bridgeN ) | Nome da interface de ponte. |

| prioridade( inteiro: formato decimal 0..65535 ou formato hexadecimal 0x0000-0xffff ; padrão: 32768/0x8000 ) | Prioridade da ponte, usada pelo R/STP para determinar a ponte raiz, usada pelo MSTP para determinar a ponte raiz regional CIST e IST. Esta propriedade não tem efeito quando é definida como . protocol-mode none |

| modo de protocolo( nenhum | rstp | stp | mstp ; Padrão: rstp ) | Selecione Spanning tree protocol (STP) ou Rapid spanning tree protocol (RSTP) para garantir uma topologia livre de loops para qualquer LAN em ponte. O RSTP fornece uma convergência mais rápida de spanning tree após uma mudança de topologia. Selecione MSTP para garantir uma topologia sem loop em várias VLANs. Como o RouterOS v6.43 é possível encaminhar endereços MAC reservados que estão no intervalo 01:80:C2:00:00:0X, isso pode ser feito definindo o para . protocol-mode none |

| pvid( inteiro: 1..4094 ; Padrão: 1 ) | Port VLAN ID (pvid) especifica a qual VLAN ou tráfego de entrada não marcado é atribuído. Aplica-se, por exemplo, a quadros enviados de IP de ponte e destinados a uma porta de ponte. Esta propriedade só tem efeito quando é definida como . vlan-filtering yes |

| intervalo da consulta( tempo ; Padrão: 4m15s ) | Altera o período de tempo limite para portas de consulta e roteador multicast detectados. Esta propriedade só tem efeito quando é definida como . igmp-snooping yes |

| intervalo de consulta( tempo ; Padrão: 2m5s ) | Altera o intervalo de frequência com que as consultas gerais de associação IGMP/MLD são enviadas quando a interface de ponte está funcionando como um consultor IGMP/MLD. O intervalo ocorre quando a última consulta de inicialização é enviada. Esta propriedade só tem efeito quando é definida como . igmp-snooping multicast-querier yes |

| intervalo de resposta de consulta( tempo ; Padrão: 10s ) | A configuração altera o tempo de resposta para consultas IGMP/MLD gerais quando a ponte está ativa como um indagador IGMP/MLD. Esta propriedade só tem efeito quando é definida como . igmp-snooping multicast-querier yes |

| nome da região( texto ; Padrão: ) | Nome da região MSTP. Esta propriedade só tem efeito quando é definida como . protocol-mode mstp |

| revisão da região( inteiro: 0..65535 ; Padrão: 0 ) | Número de revisão da configuração MSTP. Esta propriedade só tem efeito quando é definida como . protocol-mode mstp |

| startup-query-count( inteiro: 0..4294967295 ; Padrão: 2 ) | Especificamente quantas vezes as consultas IGMP/MLD gerais devem ser enviadas quando a interface de ponte está habilitada ou os tempos limite do consultor ativo. Esta propriedade só tem efeito quando é definida como . igmp-snooping multicast-querier yes |

| intervalo de consulta de inicialização( tempo ; Padrão: 31s250ms ) | Especifica o intervalo entre as consultas IGMP/MLD gerais de inicialização. Esta propriedade só tem efeito quando é definida como . igmp-snooping multicast-querier yes |

| transmit-hold-count( inteiro: 1..10 ; Padrão: 6 ) | O Transmit Hold Count usado pela máquina de estado da porta de transmissão para limitar a taxa de transmissão. |

| filtragem de vlan( sim | não ; padrão: não ) | Ativa ou desativa globalmente a funcionalidade de VLAN para a ponte. |

Alterar as propriedades pode fazer com que a ponte desabilite temporariamente todas as portas. Isso deve ser levado em consideração sempre que alterar essas propriedades em ambientes de produção, pois pode causar a queda temporária de todos os pacotes. Essas propriedades incluem , , e outras.vlan-filteringprotocol-modeigmp-snoopingfast-forward

Exemplo

Para adicionar e habilitar uma interface de ponte que encaminhará pacotes L2:

Monitoramento da Ponte

Para monitorar o status atual de uma interface de ponte, use o comando.monitor

Submenu: /interface bridge monitor

| propriedade | Descrição |

|---|---|

| endereço MAC atual( endereço MAC ) | Endereço MAC atual da ponte |

| contagem de portas designadas( inteiro ) | Número de portas de ponte designadas |

| igmp-querier ( nenhum | interface e endereço IPv4 ) | Mostra uma porta de ponte e endereço IP de origem do indagador IGMP detectado. Mostrando apenas o consultor IGMP externo detectado, o consultor IGMP de ponte local (incluindo proxy IGMP e PIM) não será exibido. O valor de monitoramento aparece apenas quando igmp-snoopingestá habilitado. |

| mld-querier ( nenhum | interface e endereço IPv6 ) | Mostra uma porta de ponte e um endereço IPv6 de origem do indagador MLD detectado. Mostrando apenas o consultor MLD externo detectado, o consultor MLD da ponte local não será exibido. O valor do monitoramento aparece apenas quando igmp-snoopingestá habilitado e a ponte possui um endereço IPv6 ativo. |

| roteador multicast( sim | não ) | Mostra se um roteador multicast foi detectado na porta. O valor de monitoramento aparece apenas quando está habilitado.igmp-snooping |

| contagem de portas( inteiro ) | Número das portas da ponte |

| root-bridge( sim | não ) | Mostra se a ponte é a ponte raiz da spanning tree |

| root-bridge-id( texto ) | O ID da raiz da ponte, que está na forma de bridge-priority.bridge-MAC-address |

| custo-caminho-raiz( inteiro ) | O custo total do caminho para a root-bridge |

| porta raiz( nome ) | Porta à qual a root bridge está conectada |

| estado( ativado | desativado ) | estado da ponte |

Protocolo Spanning Tree

As interfaces de ponte RouterOS são capazes de executar o Spanning Tree Protocol para garantir uma topologia redundante e sem loop. Para redes pequenas com apenas 2 pontes, o STP não traz muitos benefícios, mas para redes maiores, o STP configurado corretamente é muito crucial, deixando os valores relacionados ao STP como padrão pode resultar em uma rede completamente inacessível no caso de falha de uma única ponte. Para obter uma topologia adequada sem loop e redundante, é necessário definir prioridades como prioridades da ponte, os custos do caminho da porta e as prioridades da porta.

No RouterOS é possível definir qualquer valor para a prioridade da ponte entre 0 e 65535, o padrão IEEE 802.1W afirma que a prioridade da ponte deve ser em etapas de 4096. Isso pode causar problemas de incompatibilidade entre dispositivos que não suportam tais valores. Para evitar problemas de compatibilidade, recomenda-se usar apenas estas prioridades: 0, 4096, 8192, 12288, 16384, 20480, 24576, 28672, 32768, 36864, 40960, 45056, 49152, 53248, 57344, 61440

O STP tem várias variantes, atualmente, o RouterOS suporta STP, RSTP e MSTP. Dependendo das necessidades, qualquer um deles pode ser usado, alguns dispositivos são capazes de executar alguns desses protocolos usando descarregamento de hardware, informações relacionadas sobre qual dispositivo de suporte podem ser encontradas na seção Descarregamento de hardware . O STP é considerado desatualizado e lento, foi quase totalmente substituído em todas as topologias de rede pelo RSTP, que é com o STP. Para topologias de rede que dependem de VLANs, é recomendável usar o MSTP, pois é um protocolo com VLAN e oferece a capacidade de fazer balanceamento de carga por grupos de VLAN. Há muitas considerações que devem ser feitas ao projetar uma rede habilitada para STP, estudos de caso mais detalhados podem ser encontrados no Spanning Tree Protocol artigo. No RouterOS, uma propriedade controla uma variante STP usada. protocol-mode

Pelo padrão IEEE 802.1ad, os BPDUs das pontes que atendem ao IEEE 802.1Q não são compatíveis com as pontes IEEE 802.1ad, isso significa que o mesmo protocolo VLAN de ponte deve ser usado em todas as pontes em um único domínio Layer2, caso contrário (R/ M)STP não funcionará corretamente.

STP por porta

Pode haver certas situações em que você deseja limitar a funcionalidade STP em uma ou várias portas. Abaixo você pode encontrar alguns exemplos para diferentes casos de uso.

Tenha cuidado ao alterar a funcionalidade padrão (R/M)STP, certifique-se de entender os princípios de funcionamento do STP e BPDUs. O (R/M)STP mal configurado pode causar um comportamento inesperado.

criar portas de borda

Defina uma porta de ponte como uma porta de borda irá impedir-la de enviar BPDUs e irá ignorar quaisquer BPDUs recebidos:

Eliminar BPDUs recebidos

O filtro de ponte ou as regras NAT não podem descartar BPDUs quando a ponte tiver STP/RSTP/MSTP ativado devido ao processamento especial de BPDUs. No entanto, descartar BPDUs recebidos em uma determinada porta pode ser feito em alguns chips de switch usando as regras ACL:

Sem CRS3xx:

No CRS1xx/CRS2xx com suporte à lista de controle de acesso (ACL) :

Neste exemplo, todos os BPDUs recebidos em ether1 são descartados.

Se você pretende descartar BPDUs recebidos em uma porta, certifique-se de impedir que BPDUs sejam enviados da interface à qual essa porta está conectada. Uma ponte raiz sempre envia BPDUs e, em condições normais, espera por uma BPDU superior (de uma ponte com um ID de ponte inferior), mas a ponte deve desabilitar temporariamente a nova porta raiz ao fazer a transição de uma ponte raiz para uma ponte designado . Se você bloquear BPDUs apenas de um lado, uma porta irá oscilar continuamente.

Ativar guarda BPDU

Neste exemplo, se ether1 receber um BPDU, ele bloqueará a porta e exigirá que você reabilita manualmente.

configurações da ponte

No menu de configurações de ponte, é possível controlar certos recursos para todas as interfaces de ponte e monitorar contadores de ponte globais.

Submenu: /interface bridge settings

| propriedade | Descrição |

|---|---|

| use-ip-firewall ( sim | não ; Padrão: não ) | Força o tráfego em ponte a também ser processado pelas seções de pré-roteamento, encaminhamento e pós-roteamento do roteamento IP (consulte mais detalhes no artigo Packet Flow ). Isso não se aplica ao tráfego roteado. Esta propriedade é necessária caso você queira atribuir Filas Simples ou Árvore de Filas global ao tráfego em uma ponte. A propriedade é necessária caso a ponte seja usada. use-ip-firewall-for-vlan vlan-filtering |

| use-ip-firewall-for-pppoe ( sim | não ; Padrão: não ) | Envie tráfego PPPoE não criptografado em ponte para também ser processado por IP/Firewall. Esta propriedade só tem efeito quando é definida como . Esta propriedade é necessária caso você queira atribuir Filas Simples ou Árvore de Filas Global para o tráfego PPPoE em uma ponte. use-ip-firewall yes |

| use-ip-firewall-for-vlan ( sim | não ; Padrão: não ) | Envie o tráfego de VLAN em ponte para também ser processado por IP/Firewall. Esta propriedade só tem efeito quando está definida como . Esta propriedade é necessária caso você queira atribuir Filas Simples ou Árvore de Filas Global ao tráfego de VLAN em uma ponte. use-ip-firewall yes |

| permitir caminho rápido ( sim | não ; padrão: sim ) | Se deve habilitar um caminho rápido de ponte globalmente. |

| bridge-fast-path-active ( sim | não ; Padrão: ) | Mostra se um FastPath de ponte está ativo globalmente, o status do Fast Path por interface de ponte não é exibido. |

| pacotes de caminho rápido de ponte ( integer ; Padrão: ) | Mostra a contagem de pacotes encaminhados pela ponte Fast Path. |

| bridge-fast-path-bytes ( integer ; Padrão: ) | Mostra a contagem de bytes encaminhados pela ponte Fast Path. |

| pacotes de avanço rápido de ponte ( integer ; Padrão: ) | Mostra a contagem de pacotes encaminhados pela ponte Fast Forward. |

| bridge-fast-forward-bytes ( integer ; Padrão: ) | Mostra a contagem de bytes encaminhados pela ponte Fast Forward. |

Caso você queira atribuir Simple Queues ou Queue Trees globais ao tráfego que está sendo encaminhado por uma ponte, então você precisa habilitar uma propriedade. Sem usar esta propriedade, o tráfego da ponte nunca alcançará a cadeia de pós-rotamento, Filas Simples e Árvores de Filas globais estão trabalhando na cadeia de pós-rotamento. Para atribuir filas simples ou árvores de fila globais para tráfego VLAN ou PPPoE em uma ponte, você também deve ativar as propriedades apropriadas. use-ip-firewall

configurações da porta

O submenu Port é usado para adicionar interfaces em uma ponte específica.

Submenu: /interface bridge port

| propriedade | Descrição |

|---|---|

| auto-isolar ( sim | não ; padrão: não ) | Quando ativado, evita que uma porta seja descartada para o estado de encaminhamento se nenhum BPDU for recebido da ponte vizinha. A porta mudará para um estado de encaminhamento somente quando um BPDU for recebido. Esta propriedade só tem efeito quando é definida como ou é definida como . protocol-mode rstp mstp edge no |

| bpdu-guard ( sim | não ; padrão: não ) | Ativa ou desativa o recurso BPDU Guard em uma porta. Esse recurso coloca a porta em uma função desabilitada se receber um BPDU e exige que a porta seja desabilitada e habilitada manualmente se um BPDU for recebido. Deve ser usado para impedir uma ponte de ataques relacionados a BPDU. Esta propriedade não tem efeito quando é definida como . protocol-mode none |

| ponte ( nome ; padrão: nenhum ) | A interface de ponte onde a respectiva interface está agrupada. |

| broadcast-flood ( sim | não ; Padrão: sim ) | Quando habilitada, a ponte inunda o tráfego de transmissão para todas as portas de saída da ponte. Quando desativado, elimina o tráfego de transmissão nas portas de saída. Pode ser usado para filtrar todo o tráfego de transmissão em uma porta de saída. O tráfego de transmissão é considerado como o tráfego que usa FF:FF:FF:FF:FF:FF como endereço MAC de destino, esse tráfego é crucial para muitos protocolos como DHCP, ARP, NDP, BOOTP (Netinstall) e outros. Esta opção não limita a inundação de tráfego para a CPU. |

| borda( auto | não | não-descoberta | sim | sim-descoberta ; Padrão: auto ) | Defina a porta como porta de borda ou porta sem borda ou habilite a descoberta de borda. As portas de borda estão conectadas a uma LAN que não possui outras pontes conectadas. Uma porta de borda pulará o aprendizado e os estados de escuta no STP e fará a transição diretamente para o estado de encaminhamento, o que reduz o tempo de inicialização do STP. Se a porta estiver configurada para descobrir a porta de borda, assim que a ponte detectar um BPDU chegando a uma porta de borda, a porta se transformará uma porta sem borda. Esta propriedade não tem efeito quando é definida como . protocol-mode none

|

| saída rápida( sim | não ; Padrão: não ) | Ativa o recurso de saída rápida IGMP/MLD na porta da ponte. A ponte parará de encaminhar o tráfego multicast para uma porta da ponte quando uma mensagem de licença IGMP/MLD for recebida. Esta propriedade só tem efeito quando é definida como . igmp-snooping yes |

| tipos de quadro ( admit-all | admit-only-untagged-and-priority-tagged | admit-only-vlan-tagged ; Padrão: admit-all ) | Especifica os tipos de quadro de entrada permitidos em uma porta de ponte. Esta propriedade só tem efeito quando é definida como . vlan-filtering yes |

| filtragem de entrada ( sim | não ; Padrão: sim ) | Ativa ou desativa a filtragem de entrada de VLAN, que verifica se a porta de entrada é membro do ID de VLAN recebido na tabela de VLAN da ponte. Deve ser usado para especificar se o tráfego de entrada deve ser marcado ou desmarcado. Esta propriedade só tem efeito quando está configurada para . A configuração é habilitada por padrão desde RouterOS v7. frame-types vlan-filtering yes |

| aprender ( auto | não | sim ; Padrão: auto ) | Altera o comportamento de aprendizado MAC em uma porta de ponte

|

| multicast-router ( desativado | permanente | consulta temporária ; Padrão: consulta temporária ) | Uma porta de roteador multicast é uma porta onde um roteador multicast ou consultador está conectado. Nesta porta, serão enviados fluxos multicast não registrados e relatórios de associação IGMP/MLD. Essa configuração altera o estado do roteador multicast para portas de ponte. Essa propriedade pode ser usada para enviar relatórios de associação IGMP/MLD para determinadas portas de ponte para roteamento multicast ou proxy adicionais. Esta propriedade só tem efeito quando está definida como . igmp-snooping yes

|

| horizonte ( inteiro 0..429496729 ; Padrão: nenhum ) | Use a ponte de horizonte dividido para evitar loops de ponte. Defina o mesmo valor para um grupo de portas, para evitar que enviem dados para portas com o mesmo valor de horizonte. Split horizon é um recurso de software que desativa o descarregamento de hardware. Leia mais sobre Bridge split horizon . |

| custo do caminho interno ( inteiro: 0..4294967295 ; padrão: 10 ) | Custo do caminho para a interface para MSTI0 dentro de uma região. Esta propriedade só tem efeito quando está configurada para . protocol-mode mstp |

| interface ( nome ; padrão: nenhum ) | Nome da interface. |

| path-cost ( integer: 0..4294967295 ; Padrão: 10 ) | Custo do caminho para a interface, usado pelo STP para determinar o melhor caminho, usado pelo MSTP para determinar o melhor caminho entre as regiões. Esta propriedade não tem efeito quando é definida como . protocol-mode none |

| ponto a ponto ( auto | sim | não ; Padrão: auto ) | Especifica se uma porta de ponte está conectada a uma ponte usando um link ponto a ponto para uma convergência mais rápida em caso de falha. Ao definir esta propriedade como , você está forçando o link a ser um link ponto a ponto, ou ignorará o mecanismo de verificação, que detecta e aguarda BPDUs de outros dispositivos a partir deste único link. Ao definir essa propriedade como , você espera que um link possa receber BPDUs de vários dispositivos. Ao definir a propriedade como , você melhora significativamente o tempo de convergência (R/M)STP. Em geral, você só deve definir esta propriedade se for possível que outro dispositivo possa ser conectado entre um link, isso é relevante principalmente para meios sem fio e hubs Ethernet.Se o link Ethernet for full-duplex, yes no yes no auto permite a funcionalidade ponto a ponto. Esta propriedade não tem efeito quando é definida como . protocol-mode none |

| prioridade ( inteiro: 0..240 ; Padrão: 128 ) | A prioridade da interface, usada pelo STP para determinar a porta raiz, usada pelo MSTP para determinar a porta raiz entre as regiões. |

| pvid ( inteiro 1..4094 ; Padrão: 1 ) | Port VLAN ID (pvid) especifica a qual VLAN o tráfego de entrada não marcado é atribuído. Esta propriedade só tem efeito quando está definida como . vlan-filtering yes |

| função restrita ( sim | não ; Padrão: não ) | Ative a função restrita em uma porta, usada pelo STP para impedir que uma porta se torne uma porta raiz. Esta propriedade só tem efeito quando está definida como . protocol-mode mstp |

| restrito-tcn ( sim | não ; Padrão: não ) | Desabilita o envio de notificação de mudança de topologia (TCN) em uma porta, usada pelo STP para proibir a propagação de mudanças de topologia de rede. Esta propriedade só tem efeito quando está definida como . protocol-mode mstp |

| empilhamento de tags ( sim | não ; padrão: não ) | Força todos os pacotes a serem tratados como pacotes não marcados. Os pacotes na porta de entrada serão marcados com outra tag VLAN, independentemente de já existir uma tag VLAN, os pacotes serão marcados com um ID de VLAN que corresponda ao valor e use o EtherType especificado em . Esta propriedade só tem efeito quando está configurada para . pvid ether-type vlan-filtering yes |

| confiável ( sim | não ; Padrão: não ) | Quando ativado, permite o encaminhamento de pacotes DHCP para o servidor DHCP através desta porta. Usado principalmente para limitar servidores não autorizados a fornecer informações maliciosas aos usuários. Esta propriedade só tem efeito quando está definida como . dhcp-snooping yes |

| inundação multicast desconhecida ( sim | não ; Padrão: sim ) | Altera a opção de inundação multicast na porta da ponte, controla apenas o tráfego de saída. Quando habilitada, a ponte permite inundar pacotes multicast para a porta da ponte especificada, mas quando desabilitada, a ponte impede que o tráfego multicast seja inundado para a porta da ponte especificada. A configuração afeta todo o tráfego multicast, incluindo não-IP, IPv4, IPv6 e os intervalos multicast de link local (por exemplo, 224.0.0.0/24 e ff02::1 ). Observe que, quando Ao usar esta configuração junto com |

| flood-unicast desconhecido ( sim | não ; padrão: sim ) | Altera a opção de inundação unicast desconhecida na porta da ponte, controla apenas o tráfego de saída. Quando habilitada, a ponte permite a inundação de pacotes unicast desconhecidos para a porta da ponte especificada, mas quando desabilitada, a ponte impede que o tráfego unicast desconhecido seja inundado para a porta da ponte especificada. Se um endereço MAC não for aprendido na tabela de host , o tráfego será considerado como tráfego unicast desconhecido e será inundado para todas as portas. O endereço MAC é aprendido assim que um pacote em uma porta de ponte é recebido e o endereço MAC de origem é adicionado à tabela de host da ponte. Como é necessário que a ponte receba pelo menos um pacote na porta da ponte para aprender o endereço MAC, é recomendável usar entradas de host de ponte estática para evitar que os pacotes sejam descartados até que o endereço MAC seja aprendido. |

Exemplo

Para agrupar ether1 e ether2 na interface bridge1 já criada.

listas de interface

A partir do RouterOS v6.41 é possível adicionar listas de interface como uma porta de ponte e classificá-las. As listas de interface são úteis para criar regras de firewall mais simples. Abaixo está um exemplo de como adicionar uma lista de interface a uma ponte:

As portas de uma lista de interface apontadas a uma ponte aparecerão como portas dinâmicas:

Também é possível classificar a ordem das listas em que aparecem . Isso pode ser feito usando o comando. Abaixo está um exemplo de como ordenar listas de interface: move

O segundo parâmetro ao mover listas de interface é considerado como "antes do id", o segundo parâmetro especificado antes de qual lista de interface deve ser uma lista de interface selecionada movida. Ao mover a primeira lista de interfaces no lugar da segunda lista de interfaces, o comando não terá efeito, pois a primeira lista será movida antes da segunda lista, que é o estado atual de qualquer maneira.

Monitoramento de porta de ponte

Para monitorar o status atual das portas da ponte, use o comando.monitor

Submenu: /interface bridge port monitor

| propriedade | Descrição |

|---|---|

| porta de borda ( sim | não ) | Se a porta é uma porta de borda ou não. |

| descoberta de porta de borda ( sim | não ) | Se a porta está configurada para detectar portas de borda automaticamente. |

| externo-fdb ( sim | não ) | Se a tabela de registro é usada em vez de um banco de dados de encaminhamento. |

| encaminhamento ( sim | não ) | Mostra se a porta não está bloqueada por (R/M)STP. |

| hw-offload-grupo ( switchX ) | Switch chip usado pela porta. |

| aprendizagem ( sim | não ) | Mostra se a porta é capaz de aprender endereços MAC. |

| roteador multicast ( sim | não ) | Mostra se um roteador multicast foi detectado na porta. O valor de monitoramento aparece apenas quando está habilitado. igmp-snooping |

| número da porta ( integer 1..4095 ) | Um número de porta será atribuído na ordem em que as portas foram adicionadas à ponte, mas isso só é verdade até a reinicialização. Após a reinicialização, a numeração da porta interna será usada. |

| porta ponto a ponto ( sim | não ) | Se uma porta está conectada a uma porta de ponte usando full-duplex (sim) ou half-duplex (não). |

| função ( designada | porta root | alternativa | backup | desativado ) | O algoritmo (R/M)STP atribuiu o papel da porta:

|

| enviando-rstp ( sim | não ) | Se a porta está usando os tipos RSTP ou MSTP BPDU. Uma porta transitará para o tipo STP quando a porta habilitada para RSTP/MSTP receber um STP BPDU. Esta configuração não indica se os BDPUs são realmente enviados. |

| status( em ponte | inativo ) | Estado da porta:

|

Tabela de hosts

Os endereços MAC que foram aprendidos em uma interface de ponte podem ser visualizados no menu do host . Abaixo está uma tabela de parâmetros e sinalizadores que podem ser visualizados.

Submenu: /interface bridge host

| Propriedade | Descrição |

|---|---|

| ponte ( somente leitura: nome ) | A ponte a que a entrada pertence |

| desativado ( somente leitura: sinalizador ) | Se a entrada do host estático está desativada |

| dinâmico ( somente leitura: sinalizador ) | Se o host foi criado dinamicamente |

| externo ( somente leitura: sinalizador ) | Se o host foi aprendido usando uma tabela externa, por exemplo, de um chip de switch ou tabela de registro sem fio. Adicionar uma entrada de host estática em uma porta de ponte com descarregamento de hardware também exibirá um sinalizador externo ativo |

| inválido ( somente leitura: sinalizador ) | Se a entrada do host estiver inválida, pode aparecer para hosts configurados estaticamente na interface já removida |

| local ( somente leitura: sinalizador ) | Se a entrada do host é criada a partir da própria ponte (dessa forma, todas as interfaces locais são mostradas abaixo) |

| endereço mac( somente leitura: endereço MAC ) | Endereço MAC do host |

| na interface ( somente leitura: nome ) | A qual das interfaces em ponte o host está conectado |

Monitoramento

Para obter a tabela de hosts ativos:

entradas estáticas

Desde RouterOS v6.42 é possível adicionar uma entrada de endereço MAC estático na tabela de host. Isso pode ser usado para encaminhar um determinado tipo de tráfego por meio de uma porta específica. Outro caso de uso para entradas de host estáticas é para proteger os recursos do dispositivo, desabilitando o estresse interativo e contando apenas com configurações de entradas de host estáticas. Abaixo está uma tabela de parâmetros possíveis que podem ser definidos ao adicionar uma entrada de endereço MAC estático na tabela de host.

Submenu: /interface bridge host

| propriedade | Descrição |

|---|---|

| ponte ( nome ; padrão: nenhum ) | A interface de ponte para qual endereço MAC será atribuída. |

| desativado ( sim | não ; padrão: não ) | Desativa/ativa a entrada de endereço MAC estático. |

| interface ( nome ; padrão: nenhum ) | Nome da interface. |

| endereço mac ( endereço MAC ; padrão:) | Endereço MAC que será adicionado à tabela de host estaticamente. |

| vídeo ( inteiro: 1..4094 ; Padrão:) | ID de VLAN para a entrada de endereço MAC adicionada estaticamente. |

Por exemplo, se for necessário que todo o tráfego destinado a 4C:5E:0C:4D:12:43 seja encaminhado apenas por ether2 , os seguintes comandos podem ser usados:

Tabela Multicast

Quando o snooping IGMP/MLD estiver ativado, a ponte traduzida a ouvir a comunicação IGMP/MLD, criar entradas de banco de dados multicast (MDB) e tomar decisões de encaminhamento com base nas informações recebidas. Pacotes com endereços de destino multicast link-local 224.0.0.0/24 e ff02::1 não são restritos e sempre são inundados em todas as portas e VLANs. Para ver as entradas do banco de dados multicast aprendidas, use o comando.print

Submenu: /interface bridge mdb

propriedade | Descrição |

|---|---|

| ponte ( somente leitura: nome ) | Mostra a interface de ponte à qual a entrada pertence. |

| grupo ( somente leitura: ipv4 | endereço ipv6 ) | Mostra um endereço de grupo multicast. |

| on-ports ( somente leitura: nome ) | Mostra as portas de ponte que estão inscritas em determinado grupo multicast. |

| vídeo ( somente leitura: inteiro ) | Mostra o ID da VLAN para o grupo multicast, aplica-se apenas quando está ativado. vlan-filtering |

entradas estáticas

Desde a versão 7.7 do RouterOS, é possível criar entradas MDB estáticas para grupos multicast IPv4 e IPv6.

Submenu: /interface bridge mdb

propriedade | Descrição |

|---|---|

| ponte ( nome ; Padrão: ) | A interface de ponte à qual a entrada MDB será atribuída. |

| desativado ( sim | não ; padrão: não ) | Desativa ou ativa a entrada MDB estática. |

| grupo( ipv4 | endereço ipv6 ; Padrão: ) | O endereço multicast IPv4 ou IPv6. Entradas estáticas para grupos multicast de link local 224.0.0.0/24 e ff02::1 não podem ser criados, pois esses pacotes são sempre inundados em todas as portas e VLANs. |

| portas ( nome ; Padrão: ) | A lista de portas de ponte para as quais o grupo multicast será encaminhado. |

| vídeo ( inteiro: 1..4094 ; Padrão:) | A ID da VLAN na qual a entrada do MDB será criada só se aplicada quando estiver habilitada. Quando o ID de VLAN não for especificado, a entrada funcionará no modo de VLAN compartilhada e se aplicará dinamicamente a todos os IDs de VLAN definidos para portas específicas.vlan-filtering |

Por exemplo, para criar uma entrada MDB estática para o grupo multicast 229.10.10.10 nas portas ether2 e ether3 na VLAN 10, use o comando abaixo:

Verifique os resultados com o comando:print

Caso um determinado grupo multicast IPv6 não precise ser espionado e se deseje inundar todas as portas e VLANs, é possível criar uma entrada MDB estática em todas as VLANs e portas, incluindo a própria interface da ponte. Use o comando abaixo para criar uma entrada MDB estática para o grupo multicast ff02::2 em todas as VLANs e portas (modifique a portsconfiguração para sua configuração específica):

Descarregamento de hardware de ponte

Desde o RouterOS v6.41, é possível comutar várias portas juntas se um dispositivo tiver um chip de comutação integrado. Embora uma ponte seja um recurso de software que consome os recursos da CPU, o recurso de descarregamento de hardware de ponte permitirá que você use o chip de switch embutido para encaminhar pacotes, o que permite obter maior rendimento se configurado corretamente.

Nas versões anteriores (anteriores ao RouterOS v6.41) você tinha que usar a propriedade master-port para alternar várias portas juntas, mas no RouterOS v6.41 essa propriedade foi substituída pelo recurso de descarregamento de hardware de ponte, que permite alternar portas e use alguns dos recursos de ponte, por exemplo, Spanning Tree Protocol .

Ao atualizar de versões anteriores (antes do RouterOS v6.41), a antiga configuração da porta mestre é convertida automaticamente para a nova configuração de descarregamento de hardware da ponte . Ao fazer downgrade de versões mais recentes (RouterOS v6.41 e mais recentes) para versões mais antigas (antes de RouterOS v6.41), a configuração não é convertida de volta, uma ponte sem descarregamento de hardware existirá; nesse caso, você precisa reconfigurar seu dispositivo para use a antiga configuração de porta mestre .

Abaixo está uma lista de dispositivos e recursos que suportam o descarregamento de hardware (+) ou desabilitam o descarregamento de hardware (-):

| Modelo RouterBoard/[Switch Chip] | Recursos no menu Alternar | Ponte STP/RSTP | Ponte MSTP | Espionagem IGMP da ponte | Espionagem de DHCP da ponte | Filtragem de ponte VLAN | Ligação 4, 5 | Horizonte 4 |

| Série CRS3xx, CRS5xx | + | + | + | + | + | + | + | - |

| CCR2116, CCR2216 | + | + | + | + | + | + | + | - |

| Série CRS1xx/CRS2xx | + | + | - | +2 _ | +1 _ | - | - | - |

| [QCA8337] | + | + | - | - | +2 _ | - | - | - |

| [Atheros8327] | + | + | - | - | +2 _ | - | - | - |

| [Atheros8316] | + | + | - | - | +2 _ | - | - | - |

| [Atheros8227] | + | + | - | - | - | - | - | - |

| [Atheros7240] | + | + | - | - | - | - | - | - |

| [IPQ-EPI] | + 6_ | - | - | - | - | - | - | - |

| [ICPlus175D] | + | - | - | - | - | - | - | - |

| [MT7621, MT7531] | + | + 3_ | + 3_ | - | - | + 3_ | - | - |

| [RTL8367] | + | + 3_ | + 3_ | - | - | + 3_ | - | - |

[88E6393X, 88E6191X ] | + | + | + | + | + | +3 _ | + | - |

Notas de rodapé:

- O recurso não funcionará corretamente em configurações de comutação de VLAN. É possível bisbilhotar corretamente pacotes DHCP apenas para uma única VLAN, mas isso requer que essas mensagens DHCP sejam marcadas com a tag VLAN correta usando uma regra ACL, por exemplo, . A Opção 82 do DHCP não conterá nenhuma informação referente ao VLAN-ID.

/interface ethernet switch acl add dst-l3-port=67-68 ip-protocol=udp mac-protocol=ip new-customer-vid=10 src-ports=switch1-cpu - O recurso não funcionará corretamente em configurações de comutação de VLAN.

- A filtragem HW vlan e R/M/STP foi incluída nas versões RouterOS 7.1rc1 (para RTL8367) e 7.1rc5 (para MT7621). O switch não suporta outro 0x88a8 ou 0x9100 (somente 0x8100 é suportado) e nenhum arquivo . O uso desses recursos desativará o descarregamento de HW.

ether-typetag-stacking - O descarregamento de HW será desabilitado apenas para a porta da ponte específica, não para toda a ponte.

- Somente os modos 802.3ad e balance-xor podem ser descarregados de HW. Outros modos de ligação não suportam o descarregamento de HW.

- Atualmente, o suporte de ponte descarregada de HW para o chip de switch IPQ-PPE ainda é um trabalho em andamento. Recomendamos o uso da ponte descarregada sem HW padrão (RSTP habilitado).

Ao atualizar de versões mais antigas (antes do RouterOS v6.41), apenas a configuração da porta principal é convertida. Para cada master-port será criada uma bridge. A configuração de VLAN não é convertida e não deve ser alterada, verifique o guia de comutação de VLAN básica para ter certeza de como a comutação de VLAN deve ser configurada para seu dispositivo.

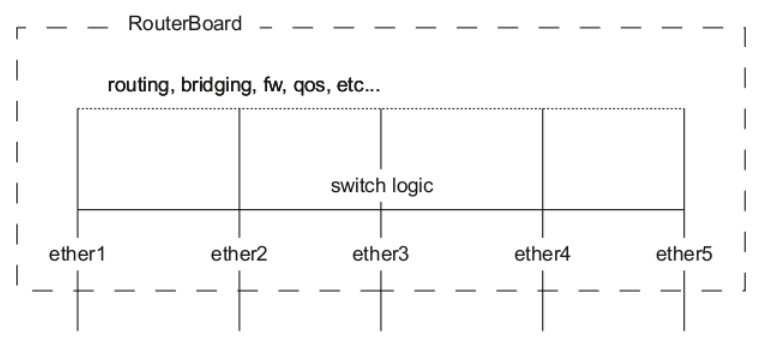

O Bridge Hardware Offloading deve ser considerado como comutação de portas, mas com mais recursos possíveis. Ao ativar o descarregamento de hardware, você permite que um chip de comutação integrado processe pacotes usando sua lógica de comutação. O diagrama abaixo ilustra que a troca ocorre antes de qualquer ação relacionada ao software.

Um pacote recebido por uma das portas sempre passa primeiro pela lógica do switch. A lógica do switch decide para quais portas o pacote deve ir (normalmente essa decisão é tomada com base no endereço MAC de destino de um pacote, mas pode haver outros critérios envolvidos com base no pacote e na configuração). Na maioria dos casos, o pacote não será visível para o RouterOS (apenas as estatísticas que um pacote passou), isso ocorre porque o pacote já foi processado pelo chip do switch e nunca chegou à CPU.

Embora seja possível em certas situações permitir que um pacote seja processado pela CPU, isso geralmente é chamado de encaminhamento de pacote para a porta da CPU do switch (ou a interface da ponte no cenário de filtragem VLAN da ponte). Isso permite que a CPU processe o pacote e permite que a CPU encaminhe o pacote. Passar o pacote para a porta da CPU lhe dará a oportunidade de rotear pacotes para diferentes redes, realizar controle de tráfego e outras ações de processamento de pacotes relacionados a software. Para permitir que um pacote seja processado pela CPU, você precisa fazer certas alterações de configuração, dependendo de suas necessidades e do dispositivo que está usando (mais comumente, a passagem de pacotes para a CPU é necessária para configurações de filtragem de VLAN).Verifique a página de manual do seu dispositivo específico:

- Interruptores da série CRS1xx/2xx

- Switches da série CRS3xx, CRS5xx e roteadores CCR2116, CCR2216

- interruptores da série não CRS

Certas propriedades da ponte e da porta Ethernet estão diretamente relacionadas às configurações do chip do switch, alterar essas propriedades pode acionar uma reinicialização do chip do switch , que desativará temporariamente todas as portas Ethernet que estão no chip do switch para que as configurações tenham efeito, isso deve ser levado em consideração conta sempre que alterar propriedades em ambientes de produção. Essas propriedades são DHCP Snooping, IGMP Snooping, filtragem de VLAN, L2MTU, controle de fluxo e outras (as configurações exatas que podem acionar uma reinicialização do chip do switch dependem do modelo do dispositivo).

Os switches da série CRS1xx/2xx suportam várias pontes descarregadas de hardware por chip de switch. Todos os outros dispositivos suportam apenas uma ponte descarregada de hardware por chip de switch. Use o parâmetro hw=yes/no para selecionar qual ponte usará o descarregamento de hardware.

Exemplo

Comutação de porta com configuração de ponte e descarregamento de hardware habilitado desde RouterOS v6.41:

Certifique-se de que o descarregamento de hardware esteja habilitado e ativo marcando o sinalizador "H":

A troca de porta no RouterOS v6.41 e mais recente é feita usando a configuração de ponte. Antes do RouterOS v6.41, a troca de portas era feita usando a propriedade master-port .

Filtragem de ponte VLAN

Bridge VLAN Filtering desde RouterOS v6.41 fornece encaminhamento de Layer2 com reconhecimento de VLAN e modificações de tags de VLAN dentro da bridge. Esse conjunto de recursos torna a operação da ponte mais parecida com um switch Ethernet tradicional e permite superar os problemas de compatibilidade do Spanning Tree em comparação com a configuração quando as interfaces VLAN são conectadas. A configuração do Bridge VLAN Filtering é altamente recomendada para atender aos padrões STP (IEEE 802.1D), RSTP (IEEE 802.1W) e é obrigatória para habilitar o suporte MSTP (IEEE 802.1s) no RouterOS.

A principal configuração de VLAN é a que controla globalmente o reconhecimento de VLAN e o processamento de tags de VLAN na ponte. Se estiver configurado, a ponte ignora tags de VLAN, funciona em um modo de aprendizado de VLAN compartilhado (SVL) e não pode modificar tags de VLAN de pacotes. Ativar permite todas as funcionalidades relacionadas à VLAN de ponte e o modo de aprendizado de VLAN independente (IVL). Além de unir as portas para o encaminhamento da Camada 2, a ponte em si também é uma interface, portanto, possui Port VLAN ID (pvid). vlan-filtering vlan-filtering=no vlan-filtering

Atualmente, os switches das séries CRS3xx, CRS5xx, roteadores CCR2116, CCR2216 e chips de switch RTL8367, 88E6393X, 88E6191X, MT7621 e MT7531 (desde o RouterOS v7) são capazes de usar filtragem VLAN de ponte e descarregamento de hardware ao mesmo tempo, outros dispositivos não poderão para usar os benefícios de um chip de switch embutido quando a filtragem de ponte VLAN está habilitada. Outros dispositivos devem ser configurados de acordo com o método descrito no guia de comutação VLAN básica . Se um método de configuração impróprio for usado, seu dispositivo pode causar problemas de taxa de transferência em sua rede.

Tabela de VLAN de ponte

A tabela Bridge VLAN representa o mapeamento de porta por VLAN com uma ação de tag VLAN de saída. Astagged portas enviam quadros com uma tag de ID de VLAN correspondente. Asuntagged portas removem uma tag VLAN antes de enviar quadros. Portas de ponte frame-typesdefinidas como admit-allou admit-only-untagged-and-priority-taggedserão adicionadas automaticamente como portas não marcadas para a pvidVLAN.

Submenu: /interface bridge vlan

| Propriedade | Descrição |

|---|---|

| ponte ( nome ; padrão: nenhum ) | A interface de ponte à qual a respectiva entrada de VLAN é destinada. |

| desativado ( sim | não ; padrão: não ) | Ativa ou desativa a entrada Bridge VLAN. |

| marcado ( interfaces ; Padrão: nenhum ) | Lista de interface com uma tag VLAN adicionando ação na saída. Essa configuração aceita valores separados por vírgula. ex . tagged=ether1,ether2 |

| untagged ( interfaces ; Padrão: nenhum ) | Lista de interface com ação de remoção de tag VLAN em saída. Essa configuração aceita valores separados por vírgula. por exemplo untagged=ether3,ether4 |

| vlan-ids ( número inteiro 1..4094 ; Padrão: 1 ) | A lista de IDs de VLAN para determinada configuração de porta. Essa configuração aceita o intervalo de ID de VLAN, bem como valores separados por vírgula. ex . vlan-ids=100-115,120,122,128-130 |

O parâmetro pode ser usado para especificar um conjunto ou intervalo de VLANs, mas a especificação de várias VLANs em uma única entrada da tabela VLAN de ponte deve ser usada apenas para portas marcadas. Caso várias VLANs sejam especificadas para portas de acesso, os pacotes marcados podem ser enviados como pacotes não marcados pela porta de acesso errada, independentemente do valor PVID . vlan-ids

Certifique-se de ter adicionado todas as interfaces necessárias à tabela VLAN de ponte ao usar a filtragem de VLAN de ponte. Para que as funções de roteamento funcionem corretamente no mesmo dispositivo por meio de portas que usam filtragem VLAN de ponte, você precisará permitir o acesso à interface de ponte (isso inclui automaticamente uma porta switch-cpu quando a filtragem de VLAN descarregada de HW é usada, por exemplo, na série CRS3xx switches), isso pode ser feito adicionando a própria interface de ponte à tabela VLAN, para o tráfego marcado, você precisará adicionar a interface de ponte como uma porta marcada e criar uma interface VLAN na interface de ponte. Exemplos podem ser encontrados nas seções de roteamento entre VLANs e porta de gerenciamento .

Ao permitir o acesso à CPU, você está permitindo o acesso de uma determinada porta ao roteador/switch real, o que nem sempre é desejável. Certifique-se de implementar regras de filtro de firewall adequadas para proteger seu dispositivo quando o acesso à CPU for permitido a partir de uma determinada porta e ID de VLAN, use regras de filtro de firewall para permitir o acesso apenas a determinados serviços.

A filtragem de VLAN de ponte configurada incorretamente pode causar problemas de segurança, certifique-se de entender completamente como a tabela de VLAN de ponte funciona antes de implantar seu dispositivo em ambientes de produção.

Configurações da porta da ponte

Cada porta de ponte tem várias configurações relacionadas à VLAN, que podem alterar a associação de VLAN não marcada, o comportamento de marcação/desmarcação de VLAN e a filtragem de pacotes com base na presença de marca de VLAN.

Submenu: /interface bridge port

| Propriedade | Descrição |

|---|---|

| tipos de quadro ( admit-all | admit-only-untagged-and-priority-tagged | admit-only-vlan-tagged ; Padrão: admit-all ) | Especifica os tipos de quadro de entrada permitidos em uma porta de ponte. Esta propriedade só tem efeito quando está definida como . vlan-filtering yes |

| filtragem de entrada ( sim | não ; Padrão: sim ) | Ativa ou desativa a filtragem de entrada de VLAN, que verifica se a porta de entrada é membro do ID de VLAN recebido na tabela de VLAN da ponte. Deve ser usado com para especificar se o tráfego de entrada deve ser marcado ou desmarcado. Esta propriedade só tem efeito quando está configurada para . A configuração é habilitada por padrão desde RouterOS v7. frame-types vlan-filtering yes |

| pvid ( inteiro 1..4094 ; Padrão: 1 ) | Port VLAN ID (pvid) especifica a qual VLAN o tráfego de entrada não marcado é atribuído. Esta propriedade só tem efeito quando está definida como . vlan-filtering yes |

| empilhamento de tags ( sim | não ; padrão: não ) | Força todos os pacotes a serem tratados como pacotes não marcados. Os pacotes na porta de entrada serão marcados com outra tag VLAN, independentemente de já existir uma tag VLAN, os pacotes serão marcados com um ID de VLAN que corresponda ao valor e use o EtherType especificado em . Esta propriedade só tem efeito quando está configurada para . pvid ether-type vlan-filtering yes |

Tabela de host da ponte

A tabela de host da ponte permite monitorar os endereços MAC aprendidos. Quando habilitado, também mostra o ID de VLAN aprendido (aprendizagem de VLAN independente habilitada ou IVL). vlan-filtering

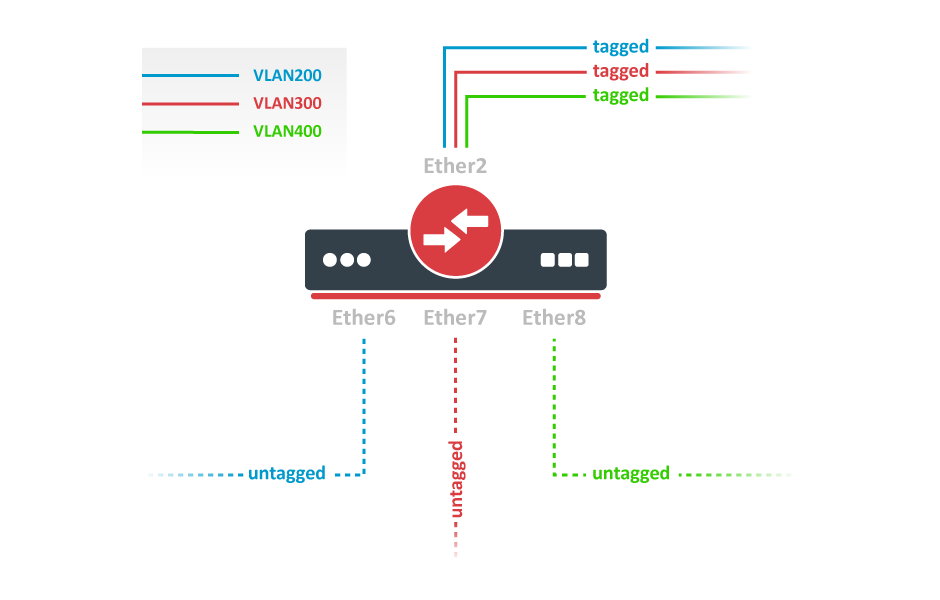

Exemplo de VLAN - Tronco e Portas de Acesso

Crie uma ponte com desabilitado para evitar a perda de acesso ao dispositivo antes que as VLANs estejam completamente configuradas. Se você precisar de acesso de gerenciamento à ponte, consulte a seção Configuração de acesso de gerenciamento . vlan-filtering

Adicione portas de ponte e especifique as portas de acesso para atribuir seu tráfego não marcado à VLAN pretendida. Use uma configuração para aceitar apenas pacotes marcados ou não marcados. pvid frame-types

Adicione entradas Bridge VLAN e especifique portas marcadas nelas. As portas de ponte definidas como serão automaticamente marcadas como portas não marcadas para uma VLAN.frame-typesadmit-only-untagged-and-priority-taggedpvid

No final, quando a configuração de VLAN estiver concluída, habilite o Bridge VLAN Filtering.

Uma etapa opcional é definir na interface de ponte para desabilitar uma VLAN 1 padrão não marcada ( ).frame-types=admit-only-vlan-taggedpvid=1

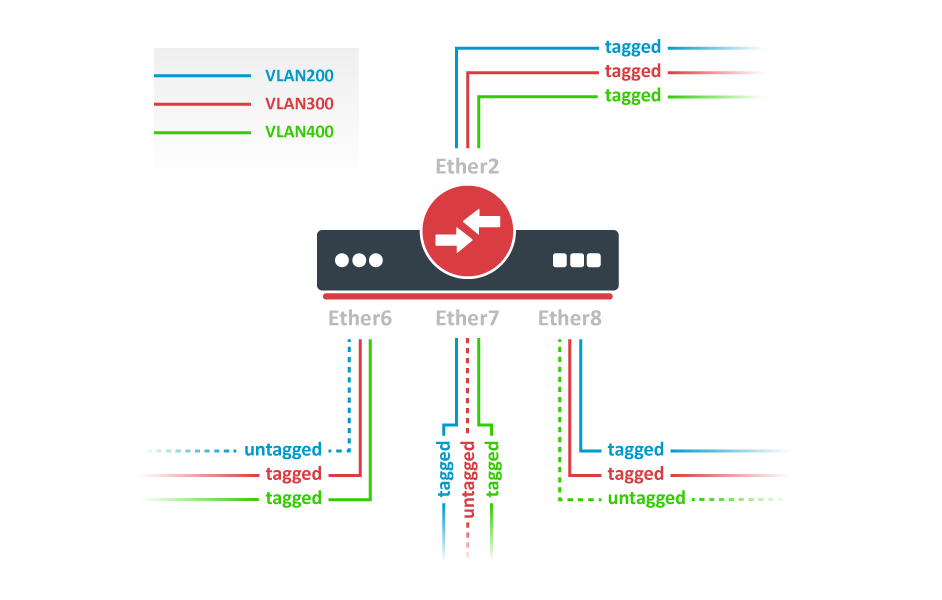

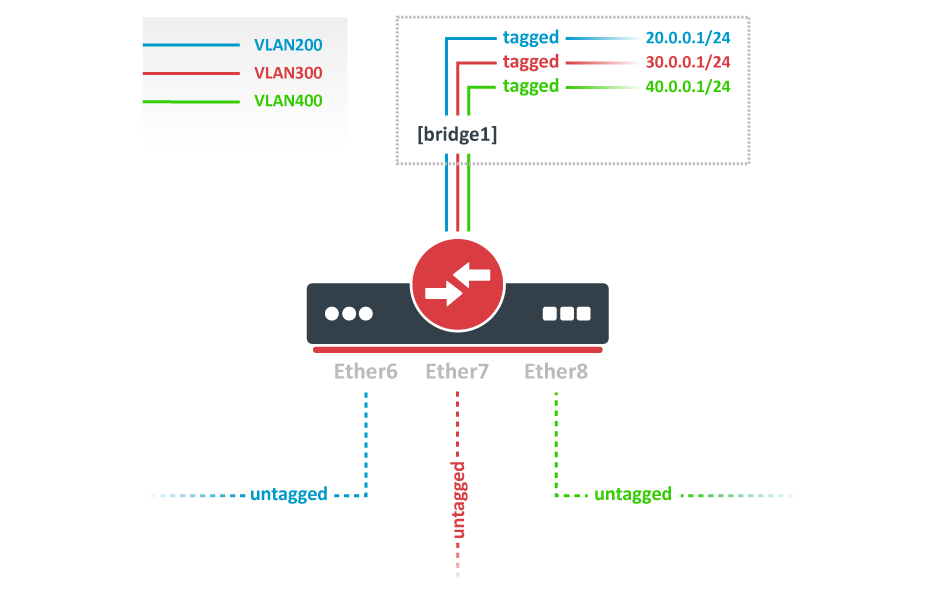

Exemplo de VLAN - Tronco e Portas Híbridas

Crie uma ponte com desabilitado para evitar a perda de acesso ao roteador antes que as VLANs estejam completamente configuradas. Se você precisar de acesso de gerenciamento à ponte, consulte a seção Configuração de acesso de gerenciamento . vlan-filtering

Adicione portas de ponte e especifique portas de VLAN híbridas para atribuir tráfego não marcado à VLAN pretendida. Use uma configuração para aceitar apenas pacotes marcados em ether2. pvid frame-types

Adicione entradas Bridge VLAN e especifique portas marcadas nelas. Neste exemplo, a marcação de VLAN de saída também é feita nas portas ether6, ether7, ether8, tornando-as portas híbridas. As portas de ponte definidas como serão automaticamente marcadas como portas não marcadas para uma VLAN.frame-typesadmit-allpvid

No final, quando a configuração de VLAN estiver concluída, habilite o Bridge VLAN Filtering.

Uma etapa opcional é definir na interface de ponte para desabilitar uma VLAN 1 padrão não marcada ( ).frame-types=admit-only-vlan-taggedpvid=1

Você não precisa adicionar portas de acesso como portas não marcadas, porque elas serão adicionadas dinamicamente como uma porta não marcada com o VLAN ID especificado em , você pode especificar apenas uma porta de tronco como uma porta marcada. Todas as portas que tiveram o mesmo conjunto serão adicionadas como portas não marcadas em uma única entrada. Você deve levar em consideração que a ponte em si é uma porta e também tem um valor, isso significa que a porta da ponte também será adicionada como uma porta não marcada para portas que tiveram o mesmo . Você pode ignorar esse comportamento definindo diferentes em todas as portas (mesmo a porta do tronco e a própria ponte) ou usando set to . pvid pvid pvid pvidpvid frame-typeaccept-only-vlan-tagged

Exemplo de VLAN - Roteamento InterVLAN por Bridge

Crie uma ponte com desabilitado para evitar a perda de acesso ao roteador antes que as VLANs estejam completamente configuradas. Se você precisar de acesso de gerenciamento à ponte, consulte a seção Configuração de acesso de gerenciamento . vlan-filtering

Adicione portas de ponte e especifique as portas de acesso à VLAN para atribuir seu tráfego não marcado à VLAN pretendida. Use uma configuração para aceitar apenas pacotes não marcados. pvid frame-types

Adicione entradas Bridge VLAN e especifique portas marcadas nelas. Neste exemplo, a interface bridge1 é o tronco VLAN que enviará o tráfego para fazer o roteamento InterVLAN. As portas de ponte definidas como serão automaticamente marcadas como portas não marcadas para uma VLAN. frame-typesadmit-only-untagged-and-priority-taggedpvid

Configure as interfaces VLAN na ponte1 para permitir o tráfego do tráfego VLAN marcado no nível de roteamento e defina os endereços IP para garantir o roteamento entre VLANs conforme planejado.

No final, quando a configuração de VLAN estiver concluída, habilite o Bridge VLAN Filtering:

Uma etapa opcional é definir na interface de ponte para desabilitar uma VLAN 1 padrão não marcada ( ).frame-types=admit-only-vlan-taggedpvid=1

Desde o RouterOS v7, é possível rotear o tráfego usando o descarregamento de HW L3 em determinados dispositivos. Veja mais detalhes sobre L3 Hardware Offloading .

Configuração de acesso de gerenciamento

Há várias maneiras de configurar o acesso de gerenciamento em um dispositivo que usa filtragem de VLAN de ponte. Abaixo estão algumas das abordagens mais populares para habilitar adequadamente o acesso a um roteador/switch. Comece criando uma ponte sem a filtragem de VLAN habilitada:

Acesso não marcado sem filtragem de VLAN

Caso a filtragem de VLAN não seja usada e o acesso com tráfego não marcado seja desejado, o único requisito é criar um endereço IP na interface da ponte.

Acesso marcado sem filtragem de VLAN

Caso a filtragem de VLAN não seja usada e o acesso com tráfego marcado seja desejado, crie uma interface VLAN roteável na ponte e adicione um endereço IP na interface VLAN.

Acesso marcado com filtragem de VLAN

Caso a filtragem de VLAN seja usada e o acesso com tráfego marcado seja desejado, etapas adicionais são necessárias. Neste exemplo, uma VLAN 99 será usada para acessar o dispositivo. Uma interface VLAN na ponte deve ser criada e um endereço IP deve ser atribuído a ela.

Por exemplo, se você quiser permitir o acesso ao dispositivo das portas ether3 , ether4, sfp-sfpplus1 usando o tráfego VLAN 99 marcado, deverá adicionar essa entrada à tabela VLAN. Observe que a interface bridge1 também está incluída na lista de portas marcadas:

Depois disso, você pode habilitar a filtragem de VLAN:

Acesso não marcado com filtragem de VLAN

Caso a filtragem de VLAN seja usada e o acesso com tráfego não marcado seja desejado, a interface VLAN deve usar o mesmo VLAN ID que o VLAN ID da porta não marcada ( pvid). Assim como no exemplo anterior, comece criando uma interface VLAN na ponte e adicione um endereço IP para a VLAN.

Por exemplo, as portas não marcadas ether2 e ether3 devem ser capazes de se comunicar com a interface VLAN 99 usando tráfego não marcado. Para conseguir isso, essas portas devem ser configuradas com o pvidque corresponde ao ID da VLAN na VLAN de gerenciamento. Observe que a interface bridge1 é um membro de porta marcada, você pode configurar portas marcadas adicionais, se necessário (consulte o exemplo anterior).

Depois disso, você pode habilitar a filtragem de VLAN:

Alterando VLAN não marcado para a interface de ponte

Caso a filtragem de VLAN seja usada, é possível alterar o ID de VLAN não marcado para a interface de ponte usando a pvidconfiguração. Observe que criar interfaces VLAN roteáveis e permitir tráfego marcado na ponte é uma opção mais flexível e geralmente recomendada.

Primeiro, crie um endereço IP na interface de ponte.

Por exemplo, o tráfego bridge1 não marcado deve ser capaz de se comunicar com as portas ether2 e ether3 não marcadas e a porta sfp-sfpplus1 marcada na VLAN 99. Para conseguir isso, bridge1 , ether2 , ether3 deve ser configurado com o mesmo pvide sfp-sfpplus1 adicionado como um membro marcado.

Depois disso, você pode habilitar a filtragem de VLAN:

Se a conexão ao roteador/switch por meio de um endereço IP não for necessária, as etapas para adicionar um endereço IP podem ser ignoradas, pois uma conexão ao roteador/switch por meio de protocolos de camada 2 (por exemplo, MAC-telnet) funcionará de qualquer maneira.

Túnel VLAN (QinQ)

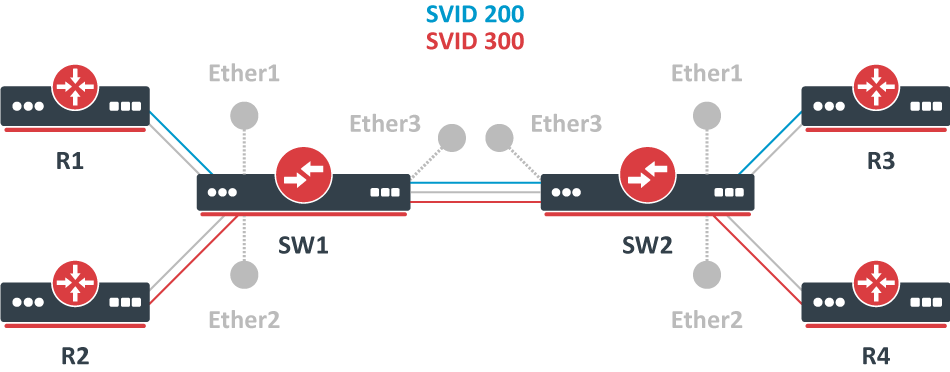

Como o RouterOS v6.43, a ponte RouterOS é compatível com IEEE 802.1ad e é possível filtrar IDs de VLAN com base no ID de VLAN de serviço (0x88A8) em vez do ID de VLAN do cliente (0x8100). Os mesmos princípios podem ser aplicados com a filtragem de VLAN IEEE 802.1Q (os mesmos exemplos de configuração podem ser usados). Abaixo está uma topologia para uma ponte de provedor comum :

Neste exemplo, R1 , R2 , R3 e R4 podem estar enviando qualquer tráfego marcado de VLAN por 802.1Q (CVID), mas SW1 e SW2 precisam isolar o tráfego entre roteadores de forma que R1 seja capaz de se comunicar apenas com R3 e R2 só é capaz de se comunicar com R4 . Para fazer isso, você pode marcar todo o tráfego de entrada com um SVID e permitir apenas essas VLANs em determinadas portas. Comece habilitando o protocolo VLAN na ponte, use estes comandos em SW1 e SW2 : 802.1ad

Nesta configuração, ether1 e ether2 serão portas de acesso (sem marcação), use o parâmetro para marcar todo o tráfego de entrada em cada porta, use estes comandos em SW1 e SW2 : pvid

Especifique portas marcadas e não marcadas na tabela VLAN da ponte, use estes comandos em SW1 e SW2 :

Quando a tabela VLAN da ponte estiver configurada, você pode habilitar a filtragem de VLAN da ponte, use estes comandos em SW1 e SW2:

Ao ativar a filtragem de VLAN, você estará filtrando o tráfego destinado à CPU, antes de ativar a filtragem de VLAN, certifique-se de configurar uma porta de gerenciamento. A diferença entre usar EtherTypes diferentes é que você deve usar uma interface Service VLAN. As interfaces de VLAN de serviço podem ser criadas como uma interface de VLAN regular, mas o parâmetro alterna se a interface usar a tag de VLAN de serviço. use-service-tag

Quando configurada, a ponte verifica a tag VLAN externa e vê se está usando EtherType . Se a ponte receber um pacote com uma tag externa com um EtherType diferente, ela marcará o pacote como . Como o RouterOS verifica apenas a tag externa de um pacote, não é possível filtrar pacotes 802.1Q quando o protocolo 802.1ad é usado. ether-type=0x8100 0x8100 untagged

Atualmente, os switches das séries CRS3xx, CRS5xx e os roteadores CCR2116, CCR2216 são capazes de descarregar a filtragem de VLAN de hardware com base na tag SVID (Service VLAN ID) quando está definido como . ether-type 0x88a8

Dispositivos com chip switch Marvell-98DX3257 (por exemplo, série CRS354) não suportam filtragem de VLAN em interfaces Ethernet de 1 Gbps para outros tipos de VLAN ( e ).0x88a8 0x9100

Empilhamento de tags

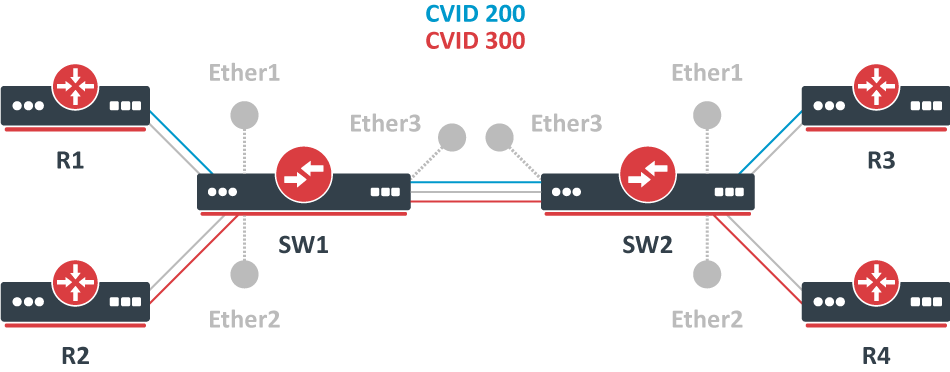

Como o RouterOS v6.43 é possível adicionar à força uma nova tag VLAN sobre quaisquer tags VLAN existentes, esse recurso pode ser usado para obter uma configuração de empilhamento CVID, onde uma tag CVID (0x8100) é adicionada antes de uma tag CVID existente. Este tipo de configuração é muito semelhante à configuração da ponte do provedor , para obter a mesma configuração, mas com várias tags CVID (empilhamento CVID), podemos usar a mesma topologia:

Neste exemplo , R1 , R2 , R3 e R4 podem estar enviando qualquer tráfego marcado por VLAN, pode ser 802.1ad, 802.1Q ou qualquer outro tipo de tráfego, mas SW1 e SW2 precisam isolar o tráfego entre roteadores de forma que R1 seja capaz para se comunicar apenas com R3 , e R2 só pode se comunicar com R4 . Para fazer isso, você pode marcar todo o tráfego de entrada com uma nova tag CVID e permitir apenas essas VLANs em determinadas portas. Comece selecionando o EtherType adequado, use estes comandos em SW1 e SW2 :

Nesta configuração, ether1 e ether2 irão ignorar quaisquer tags VLAN presentes e adicionar uma nova tag VLAN, use o parâmetro para marcar todo o tráfego de entrada em cada porta e permitir nessas portas, use estes comandos em SW1 e SW2 : pvid tag-stacking

Especifique as portas marcadas e não marcadas na tabela VLAN da ponte, você só precisa especificar o ID da VLAN da marca externa, use estes comandos em SW1 e SW2 :

Quando a tabela de ponte VLAN é configurada, você pode habilitar a filtragem de ponte VLAN, que é necessária para que o parâmetro pvid tenha algum efeito, use estes comandos em SW1 e SW2:

Ao ativar a filtragem de VLAN, você estará filtrando o tráfego destinado à CPU, antes de ativar a filtragem de VLAN, certifique-se de configurar uma porta de gerenciamento.

Avanço rápido

O Fast Forward permite encaminhar pacotes mais rapidamente sob condições especiais. Quando o Fast Forward está ativado, a ponte pode processar pacotes ainda mais rápido, pois pode pular várias verificações relacionadas à ponte, incluindo o aprendizado de MAC. Abaixo você pode encontrar uma lista de condições que DEVEM ser atendidas para que o Fast Forward esteja ativo:

- A ponte foi definida para

fast-forwardyes - Bridge tem apenas 2 portas em execução

- Ambas as portas da ponte suportam Fast Path , o Fast Path está ativo nas portas e globalmente na ponte

- O descarregamento de hardware da ponte está desabilitado

- A filtragem de VLAN da ponte está desativada

- A espionagem de DHCP da ponte está desativada

unknown-multicast-floodestá configurado parayesunknown-unicast-floodestá configurado parayesbroadcast-floodestá configurado parayes- O endereço MAC da ponte corresponde a um endereço MAC de uma das portas escravas da ponte

horizonpara ambas as portas é definido comonone

Fast Forward desativa o processamento de MAC, isso é projetado para obter um encaminhamento de pacote mais rápido. O aprendizado de MAC evita que o tráfego inunde várias interfaces, mas o aprendizado de MAC não é necessário quando um pacote só pode ser enviado por meio de apenas uma interface.

O Avanço rápido é desabilitado quando o descarregamento de hardware está ativado. O descarregamento de hardware pode atingir o desempenho de velocidade de gravação total quando está ativo, pois usará o chip de switch integrado (se houver em seu dispositivo), o avanço rápido usa a CPU para encaminhar pacotes. Ao comparar os resultados da taxa de download, você obterá os seguintes resultados: Descarregamento de hardware > Avanço rápido > Caminho rápido > Caminho lento.

É possível verificar quantos pacotes foram processados pelo Fast Forward:

Se os pacotes forem processados pelo Fast Path, o Fast Forward não estará ativo. A contagem de pacotes pode ser usada como um indicador se o Fast Forward estiver ativo ou não.

Desde o RouterOS 6.44 é possível monitorar o status do Fast Forward, por exemplo:

Desativar ou ativar o avanço rápido desativará temporariamente todas as portas de ponte para que as configurações entrem em vigor. Isso deve ser levado em consideração sempre que alterar essa propriedade em ambientes de produção, pois pode causar a queda temporária de todos os pacotes.

Espionagem IGMP/MLD

A partir da versão 6.41 do RouterOS, a ponte oferece suporte à espionagem IGMP/MLD. Ele controla fluxos multicast e evita inundações multicast em portas desnecessárias. Suas configurações são colocadas no menu do bridge e ele funciona de forma independente em cada interface do bridge. A implementada por software funciona em todos os dispositivos com RouterOS, mas os switches das séries CRS3xx, CRS5xx, roteadores CCR2116, CR2216 e chips de switch 88E6393X, 88E6191X também suportam rastreamento IGMP/MLD com descarregamento de hardware. Veja mais detalhes no manual de espionagem IGMP/MLD .

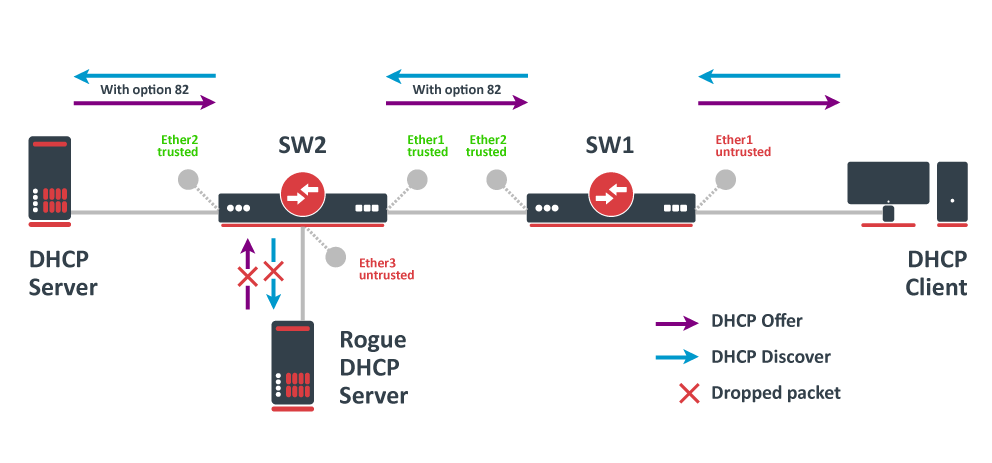

Espionagem de DHCP e opção de DHCP 82

A partir da versão 6.43 do RouterOS, a ponte suporta DHCP Snooping e DHCP Option 82. O DHCP Snooping é um recurso de segurança da Camada 2, que limita servidores DHCP não autorizados de fornecer informações maliciosas aos usuários. No RouterOS, você pode especificar quais portas de ponte são confiáveis (onde reside o servidor DHCP conhecido e as mensagens DHCP devem ser encaminhadas) e quais não são confiáveis (geralmente usadas para portas de acesso, as mensagens do servidor DHCP recebidas serão descartadas). A opção DHCP 82 é uma informação adicional (Agent Circuit ID e Agent Remote ID) fornecida por dispositivos habilitados para DHCP Snooping que permitem identificar o próprio dispositivo e os clientes DHCP.

Neste exemplo, SW1 e SW2 são dispositivos habilitados para DHCP Snooping e Opção 82. Primeiro, precisa criar uma ponte, atribuir interfaces e marcar portas autônomas. Use estes comandos no SW1 :

Para SW2, a configuração será semelhante, mas também precisamos marcar ether1 como confiável, pois esta interface receberá mensagens DHCP com a opção 82 já adicionada. Você precisa marcar todas as portas como espero se elas receberem mensagens DHCP com a Opção 82 adicionada, caso contrário, essas mensagens serão descartadas. Além disso, adicionamos ether3 à mesma ponte e deixamos essa porta não confiável, imagine que haja um servidor DHCP não autorizado (desonesto). Use estes comandos no SW2 :

Em seguida, precisamos ativar o DHCP Snooping e a opção 82. Caso seu servidor DHCP não suporte a opção DHCP 82 ou você não implemente nenhuma política relacionada à opção 82, essa opção pode ser desativada. Use estes comandos em SW1 e SW2 :

Agora, ambos os dispositivos analisarão quais mensagens DHCP são recebidas nas portas da ponte. O SW1 é responsável por adicionar e remover a opção DHCP 82. O SW2 limitará o servidor DHCP não autorizado a receber mensagens de descoberta e descartará mensagens maliciosas do servidor DHCP de ether3.

Atualmente, os switches das séries CRS3xx, CRS5xx, roteadores CCR2116, CR2216 e os chips de switch 88E6393X, 88E6191X suportam totalmente o Snooping DHCP descarregado por hardware e a Opção 82. precisa certificar-se de que os pacotes DHCP sejam enviados com uma tag VLAN correta usando as regras ACL de saída. Outros dispositivos são capazes de usar os recursos DHCP Snooping e Option 82 junto com o descarregamento de hardware, mas você deve certificar-se de que não há nenhuma configuração relacionada à VLAN aplicada no dispositivo, caso contrário, DHCP Snooping e Option 82 podem não funcionar corretamente. Consulte a seção Bridge Hardware Offloading com os recursos suportados.

Para switches das séries CRS3xx, CRS5xx e roteadores CCR2116, CR2216, o snooping de DHCP não funcionará quando as interfaces de ligação de descarregamento de hardware forem criadas.

Ponte controladora e extensora de porta

Controller Bridge (CB) e Port Extender (PE) é uma implementação padrão IEEE 802.1BR no RouterOS para switches da série CRS3xx, CRS5xx e roteadores CCR2116, CCR2216. Ele permite estender virtualmente as portas CB com um dispositivo PE e gerenciar essas interfaces puxadas a partir de um único dispositivo de controle. Essa configuração fornece uma topologia de rede simplificada, flexibilidade, maior densidade de porta e facilidade de gerenciamento. Veja mais detalhes no manual Controller Bridge e Port Extender .

ponte firewall

O firewall da ponte implementa a filtragem de pacotes e, portanto, fornece funções de segurança que são usadas para gerenciar o fluxo de dados para, de e através da ponte.

O diagrama de fluxo de pacotesmostra como os pacotes são processados pelo roteador. É possível forçar o tráfego da ponte a seguir as regras (consulte as configurações da ponte). /ip firewall filter

Existem duas tabelas de firewall de ponte:

- filtro- firewall de ponte com três cadeias predefinidas:

- input- filtrar os pacotes, onde o destino é a ponte (incluindo os pacotes que serão roteados, pois são destinados ao endereço MAC da ponte de qualquer maneira)

- saída- filtrar os pacotes que vêm da ponte (incluindo os pacotes que foram roteados normalmente)

- forward- filtrando os pacotes que devem ser encaminhados (nota: esta cadeia não é aplicada aos pacotes que devem ser encaminhados pelo roteador, apenas aqueles que estão trafegando entre as portas da mesma ponte)

- nat- a tradução de voos de rede da ponte fornece maneiras de alterar os endereços MAC de origem/destino dos pacotes que atravessam uma ponte. Possui duas correntes integradas:

- srcnat- usado para "ocultar" um host ou uma rede atrás de um endereço MAC diferente. Essa cadeia é aplicada aos pacotes que saem do roteador por meio de uma interface em ponte

- dstnat- usado para redirecionar alguns pacotes para outros destinos

Você pode colocar marcas de pacotes no firewall de ponte (filtro e NAT), que são iguais às marcas de pacotes no firewall IP configurado por . Dessa forma, as marcas de pacotes colocadas pelo firewall da ponte podem ser usadas no 'firewall IP' e vice-versa. '/ip firewall mangle'

As propriedades gerais do firewall de ponte são descritas nesta seção. Alguns parâmetros que diferem entre as regras nat e filter são sentidos em seções posteriores.

Submenu: /interface bridge filter, /interface bridge nat

| propriedade | Descrição |

|---|---|

| 802.3-sap( inteiro ; Padrão:) | DSAP (Destination Service Access Point) e SSAP (Source Service Access Point) são 2 campos de um byte, que identificam como entidades do protocolo de rede que usam o serviço da camada de enlace. Esses bytes são sempre iguais. Dois dígitos hexadecimais podem ser especificados aqui para corresponder a um byte SAP. |

| tipo 802.3 ( inteiro ; padrão:) | Tipo de protocolo Ethernet, colocado após o cabeçalho do quadro IEEE 802.2. Funciona apenas se 802.3-sap for 0xAA (SNAP - cabeçalho Sub-Network Attachment Point). Por exemplo, AppleTalk pode ser indicado pelo código SAP de 0xAA seguido por um código do tipo SNAP de 0x809B. |

| ação ( aceitar | descartar | pular | log | pacote de marcação | passagem | retornar | definir prioridade ; Padrão:) | Ação a ser tomada se o pacote correspondente à regra:

|

| arp-dst-address ( endereço IP ; Padrão: ) | Endereço IP de destino ARP. |

| arp-dst-mac-address ( endereço MAC ; Padrão: ) | Endereço MAC de destino ARP. |

| arp-gratuito ( sim | não ; Padrão: ) | Corresponde a pacotes ARP gratuitos. |

| arp-hardware-type ( integer ; Padrão: 1 ) | Tipo de hardware ARP. Normalmente é Ethernet (Tipo 1). |

| arp-opcode ( arp-nak | drarp-error | drarp-reply | drarp-request | inarp-reply | inarp-request | responder | responder-reverso | pedido | request-reverse ; Padrão: ) | Opcode ARP (tipo de pacote)

|

| arp-packet-type ( inteiro 0..65535 | hex 0x0000-0xffff ; Padrão:) | Tipo de pacote ARP. |

| arp-src-address ( endereço IP ; Padrão: ) | Endereço IP de origem ARP. |

| arp-src-mac-address ( endereço MAC ; Padrão: ) | Endereço MAC de origem ARP. |

| cadeia ( texto ; Padrão: ) | Cadeia de firewall de ponte, na qual o filtro está funcionando (interno ou definido pelo usuário). |

| dst-address ( endereço IP ; Padrão: ) | Endereço IP de destino (somente se o protocolo MAC estiver definido como IP). |

| dst-mac-address( Endereço MAC ; Padrão: ) | Endereço MAC de destino. |

| dst-port( inteiro 0..65535 ; Padrão: ) | Número ou intervalo da porta de destino (algumas vezes para protocolos TCP ou UDP). |

| em ponte ( nome ; Padrão: ) | Interface de ponte através da qual o pacote está entrando. |

| na interface ( nome ; Padrão: ) | Interface física (ou seja, porta da ponte) pela qual o pacote está entrando. |

| lista na interface ( nome ; Padrão: ) | Conjunto de interfaces definido na lista de interfaces. Funciona da mesma forma que . in-interface |

| prioridade de entrada ( integer 0..63 ; Padrão: ) | Corresponde à prioridade de um pacote de entrada. A prioridade pode ser derivada do bit VLAN, WMM, DSCP ou MPLS EXP. consultar Mais informação |

| protocolo ip ( dccp | ddp | egp | encap | etherip | ggp | gre | hmp | icmp | icmpv6 | idpr-cmtp | igmp | ipencap | ipip | ipsec-ah | ipsec-esp | ipv6 | ipv6-frag | ipv6- nonxt | ipv6-opts | rota ipv6 | iso-tp4 | l2tp | ospf | pim | filhote | rdp | rspf | rsvp | sctp | st | tcp | udp | udp-lite | vmtp | vrrp | xns-idp | xtp ; Padrão : ) | Protocolo IP (algumas vezes se o protocolo MAC estiver definido como IPv4)

|

| salto-alvo ( nome ; Padrão: ) | Se especificado, especifique uma cadeia de firewall definida pelo usuário para processar o pacote. action=jump |

| limite ( inteiro/hora,inteiro ; padrão:) | Restringe a taxa de correspondência de pacotes a um determinado limite.

|